2020年3月19日から2020年3月15日までの日記を表示中

2020年 3月19日 (木)

■CPicS2

CPicS2の基板の残りが少なくなってきたので、またELECROWに発注。

■PCエンジンミニ

[コメントを書く]

■基板

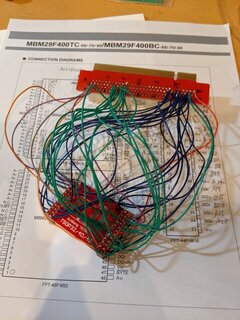

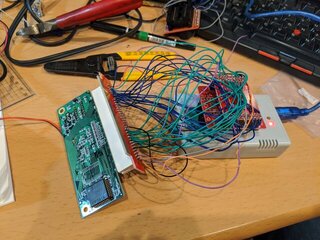

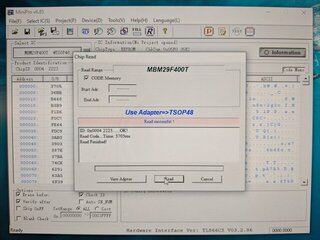

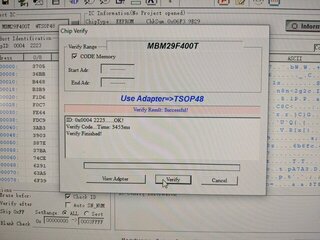

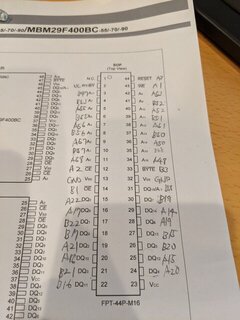

思い切ってPCIのライザーカードとTL866CS用のTSOP48用変換アダプタの間を配線してみました(この時点では微妙に間違ってたりするんですが)

こんな風に、セキュリティカートリッジを接続して、フラッシュメモリを剥がすことなく直接読み書きするのに使います。

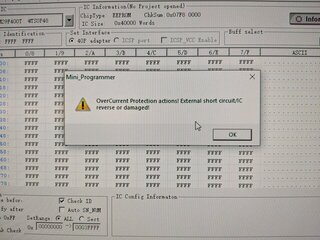

が、そのままだと、CPUや他の周辺部品にも通電されてしまうため、TL866CSの保護機能が働いて動作せず(この辺きちんと検知してくれるの、結構凄いのでは・・・)

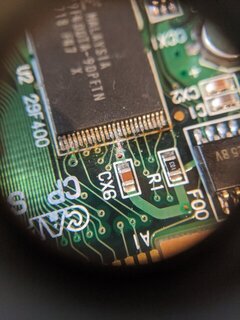

仕方がないので、カートリッジ側を改造して対応。まず、フラッシュメモリのVCCをパターンカットで切り離します。

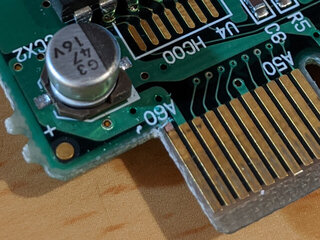

次に、エッジコネクタの複数ある電源ピンのうち、適当な1つ(今回はA60を選択)を、パターンカットして基板の電源ラインから切り離します。

で、切り離したA60とフラッシュメモリのVCCの間を繋ぎます。これで、電源線をA60にだけ配線してやれば、フラッシュメモリにのみ電流が通るようになります。

さあどうだ・・・読めた!(実はこの時点ではアドレス線の配線を間違えていて、正しく読めていなかったんですがw)

書けた!(今度は完璧w)

というわけで、カートリッジ上のフラッシュメモリを直接読み書きできるようになりました。これで実験の敷居が一気に下がりますね。

[コメントを書く]

2020年 3月18日 (水)

■何もしていない

何もせずに終了。

[コメントを書く]

2020年 3月17日 (火)

■基板

32bit PCIのライザーカードが届きました。

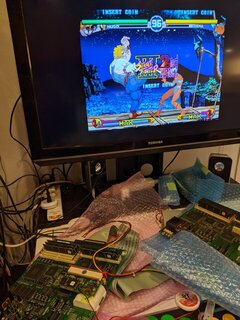

とりあえずカートリッジとマザーボードの間に物理的に挟めることを確認w

起動もOKでした。なるほど。

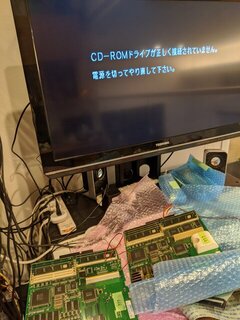

それはそうと、ここ数日、2nd以外のタイトルのBIOSを一旦デコードして、再度ゼロキーでエンコードすることで、電池切れした状態でも他のタイトルを動かせるようにできないのか、MAME上で調べていたんですが、こちらはそうそう簡単にはできないことを確認。

とりあえず、BIOS上はデータなのに、CPU内のSRAMにコピーされた上で命令として実行されるような、二重に暗号化されたコードが存在するのがいやらしい感じですw。この辺を頑張って潰しきったのが、今の複数タイトルを起動できる怪しいカートリッジ+データなのでしょうね・・・。難しいことがわかったので、こちらは一旦打ち切りにします。

[コメントを書く]

2020年 3月16日 (月)

■基板

一応、2nd以外のROMが刺さった基板で、電池のない2ndのカートリッジを挿したらどうなるのか実験。普通に2ndのカートリッジとして起動したので、マザーボード側のSIMMの中身とは関係なく勝手に復活するっぽいですな。

[コメントを書く]

2020年 3月15日 (日)

■基板

今日はMV-4を水洗いしてみました。まずは電池を外しておきます。こちらも漏れて基板に何か滲み出ていましたが、MV-6のときよりはだいぶマシな感じでした。

後はMV-6のときと特に変わりありません。絶縁シートを剥がして、BIOS ROMを抜き、食器用中性洗剤で洗って、十分にすすいだ後は水気をしっかり切って、縦置きしてひたすら乾燥させるだけ。

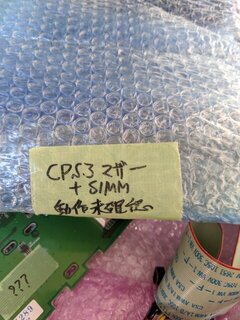

続いてはCPS3です。今日はマザーボード側の調査に使えるちょうどいいジャンク品を探してみました。確か微妙にキャラ化けするやつが1枚あったはず・・・。が、キャラ化けマザーは見つからず、代わりに謎のSIMMがどっさりささったマザーボードが2枚出てきました。

うーん、SIMMの枚数と構成的に、ストIII 3rdと、未来への遺産っぽいですね、これ。やばい、何とかして動かしたいw。改めて頑張ろうという気になりました。

で、キー飛び状態に関する調査ですが、Twitterで寄せられた経験談を見るに、やはり電源関係がほぼ全部という感じでした。電源電圧を高くしていたら飛んだとか、電源が不安定な状態になって瞬断したら飛んだとか。うーん、なかなか狙って出すのは難しそうだなぁ。

というか、MAMEのソースに書かれているような、「高電圧などを検知して、意図的にセキュリティキーを飛ばす」って、本当なんでしょうかね。高電圧などがきっかけでキーが飛ぶのは事実のようですが、本当にそれをトリガに「意図的に」飛ばしているのかと言われると、非常に怪しい気がしています。未知のCPUを解析・ハックするときに高電圧を掛けるテクニックがあるのかどうか知りませんが、その前にプローブをつけてバスを読み取るとか、やれることは色々とあるはずなわけで、対策するならそっちでしょ的な。

そう考えると、高電圧や不安定な電源でキーが飛ぶのは、実は意図的でも何でもなくて、単にハードウェアが電源回りの障害に対して異常に脆弱な設計になっているだけなのではないかという気がしてきます。つまり、キー飛びは、メーカーとしても想定外の現象なのではないか。そして、これを避けるために、電圧監視用の回路を入れたりして、改良を重ねていったのではないか。そうであれば、逆に高電圧や瞬断が、CPUに対してどのように作用するのかを回路から読み取ることで、キー飛びを再現させるヒントが見つかるかもしれません。ふーむ。

なんてことを考えながら、カートリッジのエッジコネクタとフラッシュメモリの間の配線を追ってました。どこを繋げばそとから読み書きできるかわかったぞw

[コメントを書く]

2020年3月19日から2020年3月15日までの日記を表示中

[コメントを書く]