2020年3月14日の日記の1番目の記事へのコメント

■基板

CPS3のBIOSをデコードするにあたり、毎回MAMEを実行するのも面倒かつ不便なので、MAMEのソースコードからルーチンを切り出して、キーとアドレスオフセット設定することでXOR処理を行う単独ツールを作成してみました。これで少しは解析が捗るかな。

で、CPS3のカートリッジについてですが、MAMEのソースとか見ると、「CPUは改ざんを検知すると自らセキュリティキーを消去する」なんていう情報が書かれていたりします。

If the custom CPU detects any tampering (generally things such as voltage fluctuation or voltage dropping or even removal of the cart with the power on), it immediately erases the SRAM (i.e. the decryption key) inside the CPU which effectively kills the security cart.

もしこの処理をCPUがソフト的にやっているのであれば、BIOS ROMの中で何かしらの割込みを検知して、そこからキーを消去するみたいな処理に飛んでいる箇所があるのでは・・・? というわけで、デコードしたBIOSの中の怪しそうな割込みハンドラをいくつか追ってみたんですが、どれもフリーランカウンタやウォッチドッグタイマといった、割と普通の機能向けのものばかりでした。うーん、BIOS内にはヒントはないのかな・・・。

というか、電圧が高いせいでキーが飛ぶ状況を再現できれば、誰がそれを検知して、どのようにしてCPUに通知しているか、観察できるのでは・・・? というわけで、調査用の2ndのカートリッジに電池をつけて、電源電圧を5.5Vくらいにまで上げた状態で電源スイッチをパチパチとやったりして、キーが飛ぶかどうかとかの実験をしてみました。が、結果は特に変化なし。普通に毎回起動しました。使っているカートリッジが後期版なので、もしかしたらこの辺の対策が強化されていたりするのかな。前期版のカートリッジで実験してみたら、また違ってきたりするのだろうか・・・。

それはそうと、丸洗いしてから約1週間が過ぎたので、MV-6を組み上げてみました。まずは洗っている途中で切れてしまったジャンパを再度修理。

で、上の基板と合体させます。いやー、綺麗になったなぁ。

ちゃんと動くかな・・・。

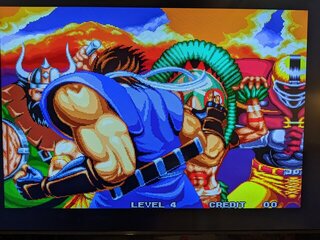

OKでした。スロット4含め、全部問題なし。

シールドをつけて完了。

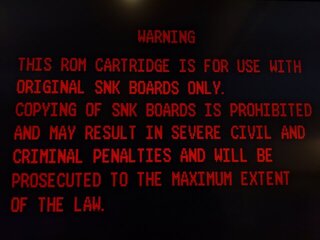

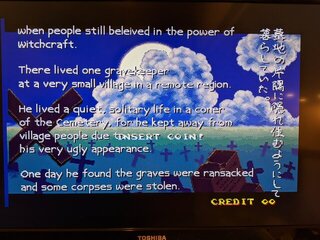

ちなみに、ふとナイトメア・イン・ザ・ダークを動かしてみたところ、こちらの警告が出て起動してくれませんでした。

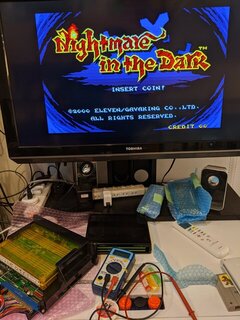

カートリッジ側の問題かと焦ったんですが、普通の1枚版小型マザーボードでは問題なく起動。

さらにMV-4でも動きました。

MV-6だけ何か相性があるんですかねぇ・・・。もっと色々試してみたい気もしましたが、ひとまず片付けて場所を作っておきたいというのもあり、深追いしない方向で終了。

2020年3月14日の日記の1番目の記事へのコメント

[コメントを書く]